上一篇文章我們提到資安設備的基礎知識。也探討了資安設備的原理和分析方式,包括網路概念、協定、網路設備、作業系統、日誌管理等。

針對四種資安攻擊情境,包括暴力破解攻擊、惡意掃描攻擊、Command and Control (C&C) 連線以及惡意檔案上傳或任意下載攻擊,並提供了紅隊和藍隊的行動步驟和管理方針。

我們希望紫隊可以作為藍隊和紅隊之間的協調橋樑,協助解決資安弱點並制定管理方針,以提高企業的資安防護能力。

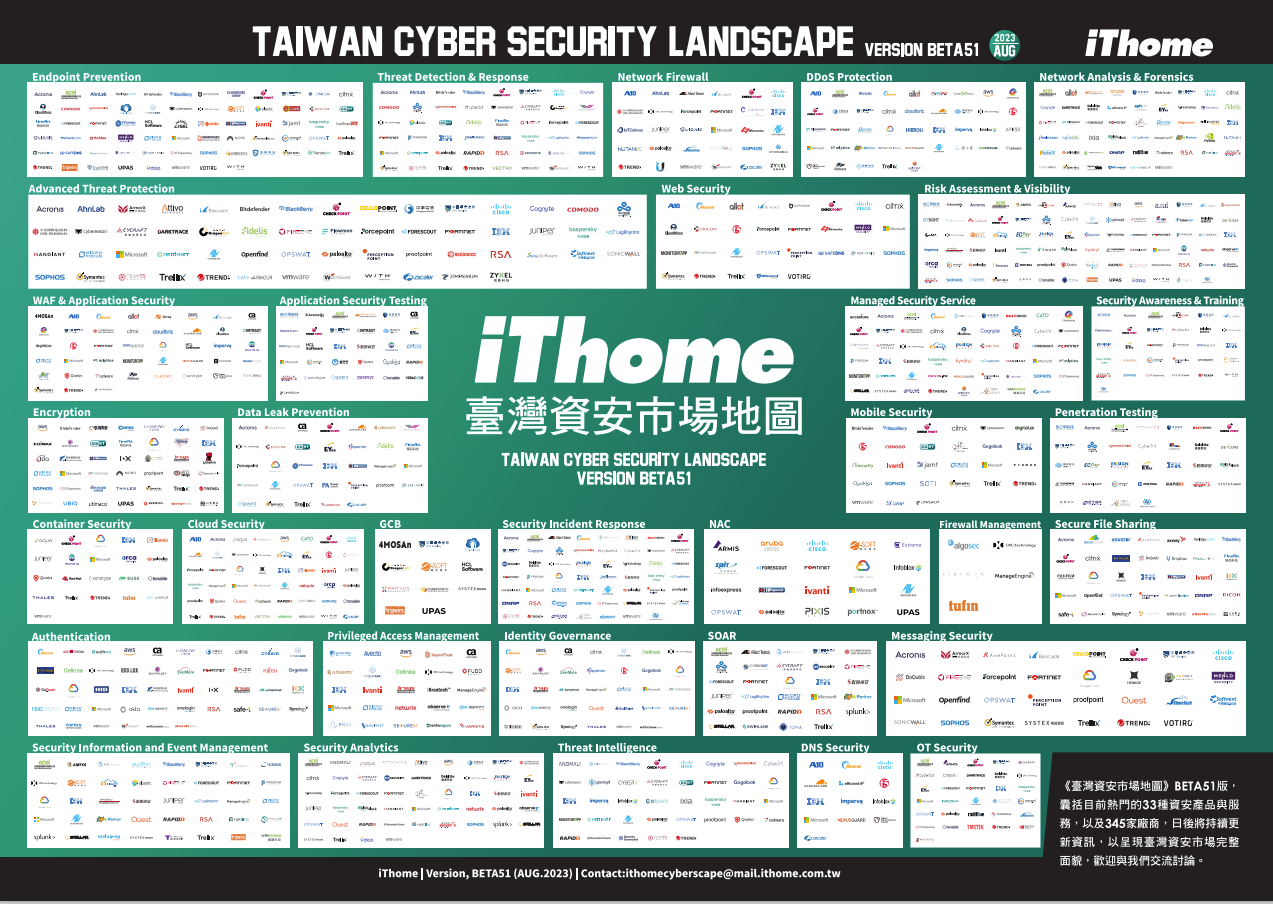

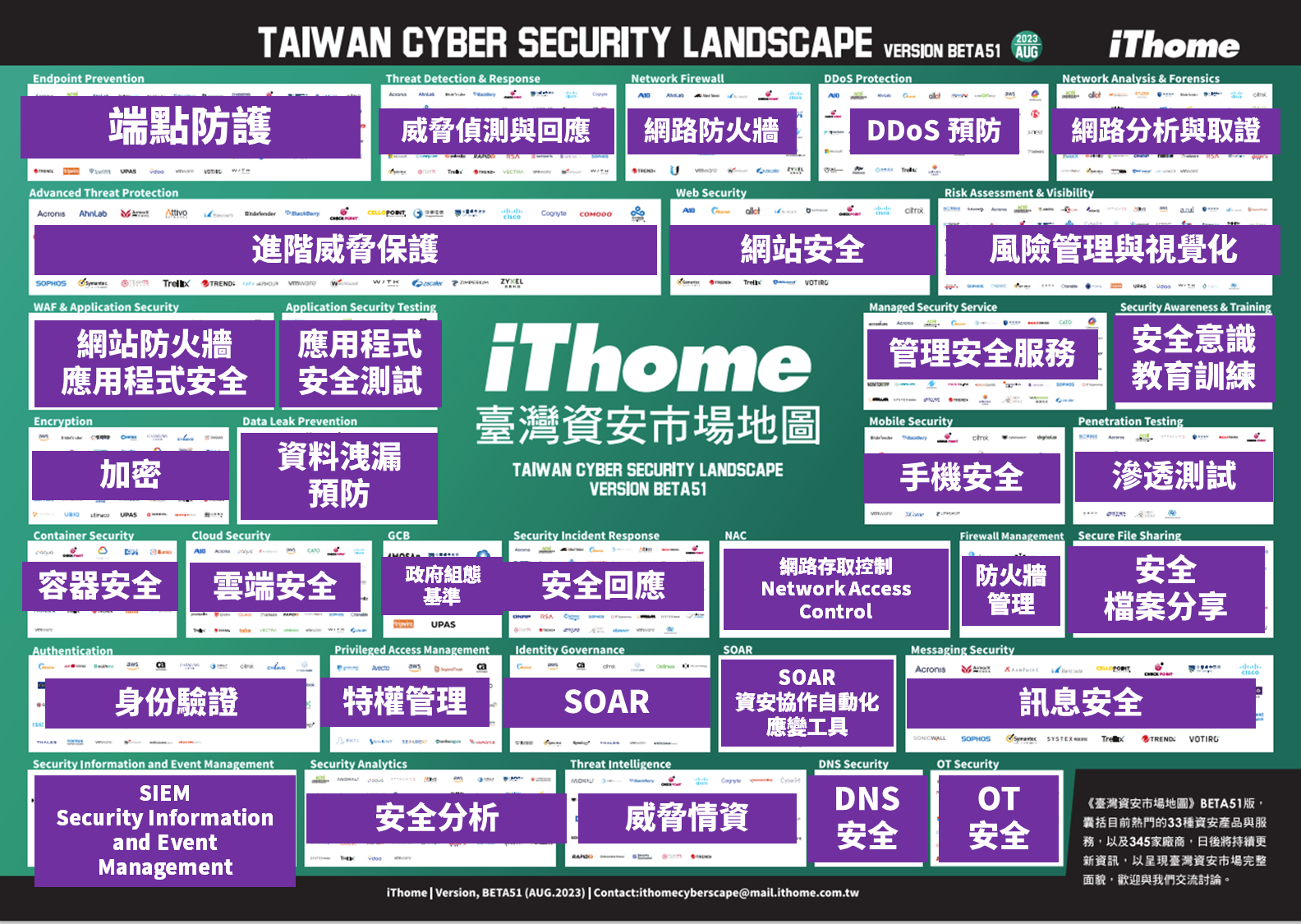

《臺灣資安市場地圖》推出Beta51更新版,整理國內外資安廠牌與產品類別的對應關係,未來將持續更新,以完整涵蓋臺灣資安市場全貌。~ iThome

這是 iThome 會一直更新的資安地圖

來源:https://www.ithome.com.tw/news/123912

簡單翻譯一下

你可能還會聽過:原廠、代理商的角色

對於以上提到的資安職位、服務內容、產品下手,透過深入瞭解資安職位、服務和產品,可以更好地了解這個領域,並選擇適合自己的學習和發展方向。

電腦、手機、伺服器

企業希望可以保護員工資產、伺服器等端點設備,而使用端點防護設備保護端點不會受到惡意軟體攻擊。

利用各種技術來偵測與回應可能遇到的安全威脅,有些時候會利用收集端點資訊並偵測、回應威脅。

企業希望可以進階保護,針對資安事件能即時反應。

硬體或軟體,用於監控進出企業網路的流量,阻止潛在的惡意的網路流量。

可以阻止惡意網路流量,會不信任的網路來源進出企業。

主動掃描找到企業可以攻擊的蛛絲馬跡

保護企業不受到分散式阻斷服務(DDoS)攻擊

許多企業若有對外營運的網站或服務,可能會受到 DDoS 攻擊,該設備可以分散和緩解大規模的流量攻擊,保護企業資源不受干擾。

主要是用於後續分析,而不是預防。

常用於監控與分析網路流量,在發生資安事件、異常活動時進行調查和取證。

該設備可以在發生資安事件或異常時,幫助專家找出原因和解決問題,因此如果企業需要深度網路流量分析或想要有效進行後續分析時可以使用。

防範未知的進階持續性威脅 (APT) 和零日攻擊(ZeroDay)的解決方案。

企業如果需要對抗持續性 APT 組織,如金融單位、半導體業,且這些 APT 組織攻擊都高度複雜時,該解決方案可以提供以偵測、回應和尚未被公開的攻擊方法,做到緩解與回應。

但因為攻擊方向可能是尚未被發現的方法或漏洞來攻擊目標,因此有機會誤判甚至沒有發現正在被攻擊。

包含保護網站免受各種網站相關攻擊,常見如 SQL injection、跨站腳本攻擊(XSS)等。

假設企業外部與內部都有網站,針對網站當中許多攻擊者會透過漏洞來竊取資料或尋找可以橫向移動的機會,因此可以嘗試使用網站安全相關的解決方案,包含開發安全、SSDLC 導入、網站安全檢視、網站安全滲透測試都可以包括在內。

主要是評估和視覺化,而非直接防護。

協助企業確認資安風險進行評估,透過視覺化的方式了解狀況,以決定應對措施。

可以協助評估目前的資安風險狀況並且以視覺化的方式了解,目的是為了進行制定資安策略計劃,或是想了解現有策略效果。

針對應用程式進行保護。

針對網站與應用程式相關的解決方案。

針對網站漏洞可能包含 SQL injection、XSS、CSRF、DDoS 該解決方案可能可以解決對 Web 或應用程式的攻擊

。

確認應用程式是否有漏洞與弱點。

由第三方提供的安全服務,包括 24小時 / 7 日 的監控和管理,發生安全事件時提供告警機制。

當企業不具備專業的資安團隊或資源不足時,希望可以預防廣泛的安全威脅,如入侵、DDoS、惡意軟體等。

針對員工提升安全意識、針對技術人員提供教育訓練。

預防利用人的弱點進行攻擊,如社交工程攻擊、釣魚攻擊。

定期地、或當有新的威脅或策略變更時,透過教育訓練,降低因員工疏忽或無知造成的資安風險。

以密碼學的技術,保護資料安全。

預防攻擊:資料竊取、中間人攻擊等。

作用:確保資料的機密性和完整性。

當企業有需保護的機密資訊時,防止機敏資訊外洩。

駭客會利用系統或人為疏忽洩露資料

保護手機與其他行動裝置。

防止惡意應用程式、移動裝置釣魚、中間人攻擊

以駭客的角度,評估系統或網站的安全性。

針對系統的已知和未知的攻擊,定期或在系統上線前,發現並評估系統的安全漏洞。

保護應用程式中的容器以及正在執行的服務。

可能會有容器逃逸、非授權存取、惡意 image ,希望達到確保容器化的應用程式的完整性和隔離性。

保護雲端(儲存資料、使用服務等…)

常見於雲端的資料外洩、非授權存取、API攻擊等,希望保護雲端資料和服務不受到攻擊。

此為特定政策或標準,不涉及品牌。

目的在於規範資通訊設備(如個人電腦、伺服器主機及網通設備等) 的一致性安全設定(如密碼長度、更新期限等),以降低成為駭客入侵管道,進而引發資安事件之風險。-來源:國家資通安全研究院

基於設備設定的各種攻擊,希望透過 GCB 確保公共機構的資通設備達到一定的安全基準。

此為回應工具,主要是應對已發生的攻擊。

協助確認發生資安事件的應對步驟,快速減少威脅與影響並恢復正常營運。

當檢測到或確認資安事件時,快速和有效地回應資安事件。

確保已驗證和授權的設備可以連入網路。

當需要對網路進行存取控制時,確保只有合適的設備可以連入網路,防止未經授權的設備存取。

用來設定、維護和監控防火牆的管理服務。

設定、更新或監控防火牆時,確保防火牆運行正常且設定得當

有時候會因為利用不安全的防火牆規則進行攻擊

提供安全檔案分享和傳輸的功能,防止敏感資訊在傳輸過程中被截取。

防止中間人攻擊、文件被竊取

確保只有以授權的使用者可以存取網路和應用程式。

有些會利用身份驗證漏洞進行的攻擊,此時可以驗證確保只有授權的使用者可以存取資源

針對企業內特殊敏感資源進行特權存取的管理,防止未經授權的使用。

管理敏感的系統和資料時,確保只有授權的使用者可以存取特定的敏感內容。

預防未授權存取、內部威脅的攻擊。

監控和管理使用者身份及其存取權限,確保合規並減少潛在的安全風險。

希望可以產生合規報告,並且進行權限審核、分離的職責。

用於整合不同的安全工具並自動化反應流程。

通常希望可以更有效地應對威脅,比如自動化威脅反應、事件調查。

保護企業免受郵件和通訊系統統的攻擊。

常用防止垃圾郵件、釣魚攻擊、惡意軟體。

該系統收集和分析來自各種來源的安全事件和日誌,以提供即時的安全告警和報告。

主要是可以提供即時監控、告警機制,甚至產生和規的報告。

常利用大數據和機器學習技術,從大量的數據與資料中取得有意義的內容,如事件流程等。

常用於異常行為檢測、網絡流量分析,如 Splunk 的工具。

威脅情報分享,利用來自各種來源的數據。

為了用來識別、分析和應對目前和潛在的威脅,幫助企業提前防範和應對。

針對網域名稱系統(DNS)的保護,確保 DNS 請求和回應的安全性。

在企業當中也有許多與 DNS 相關的安全問題,常見應用於防禦 DNS 劫持、DNS 放大攻擊。

保護工業控制系統和關鍵基礎設施,如電力網和水處理設施等。

針對關鍵基礎設施如電力網、水處理設施、製造業,並提供對應場域的安全防護相關的內容。

但因為每一個場域都不同,因此會有基於場域的解決方案。